La criminalistique DNS à l'aide de l'extension Big Data de la plateforme IBM QRadar Security Intelligence

La base des principales solutions de sécurité d'IBM est la QRadar Security Intelligence Platform, un système de gestion des informations et des événements de sécurité (SIEM). Il s'agit d'une plateforme unifiée couvrant de nombreuses tâches liées à la sécurité et intégrant un large éventail de solutions, notamment l'utilisation de X-Force Threat Intelligence, la plateforme de renseignement sur les menaces d'IBM basée dans le nuage.

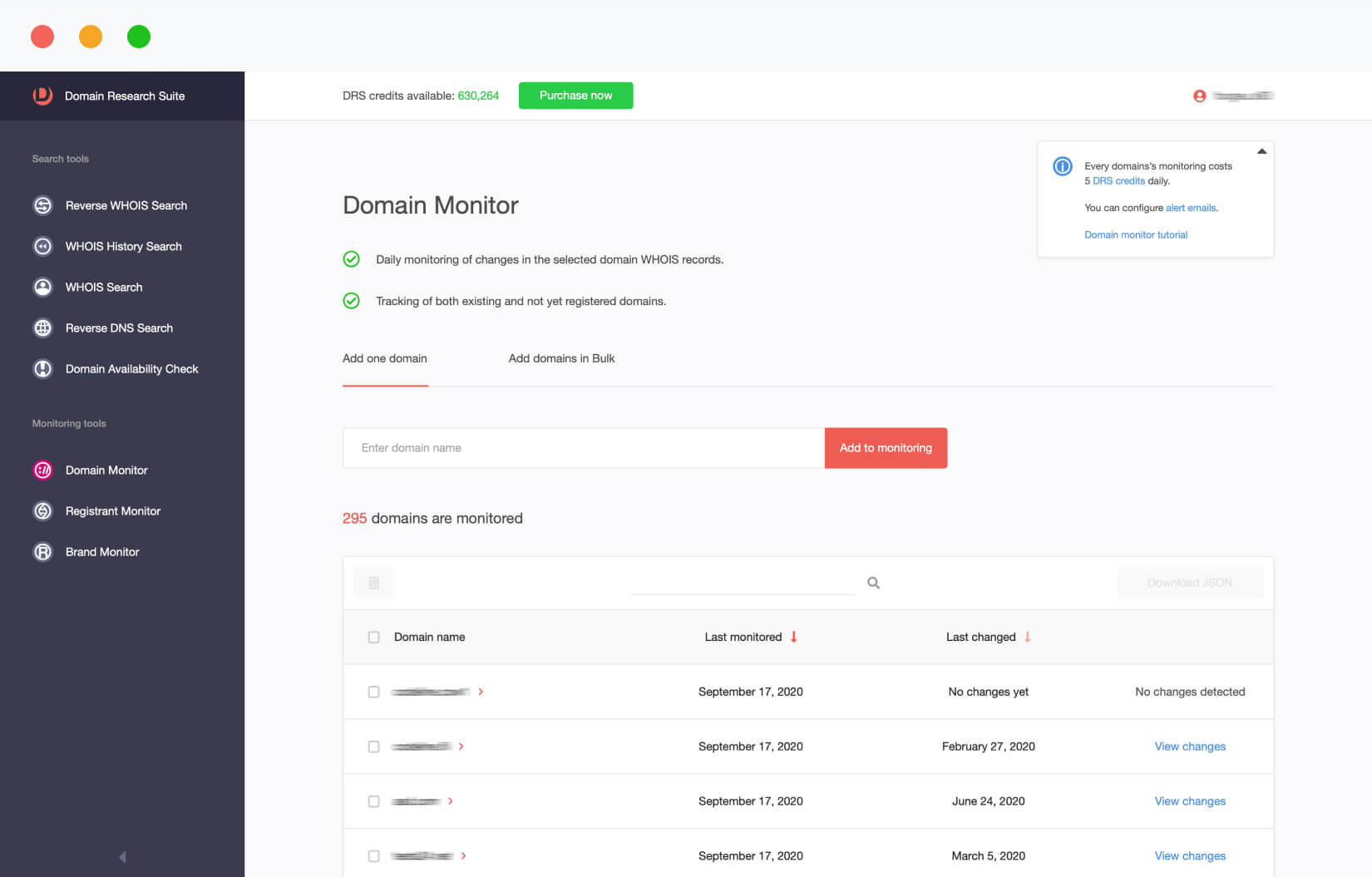

L'extension big data de QRadar peut être utilisée pour faire de la DNS forensics afin d'identifier les domaines, les utilisateurs et les adresses IP à risque, et de renvoyer ces informations à QRadar afin de définir de nouvelles règles de protection...

Projet WhoDat : un outil interactif pivotant

pour travailler avec les données WHOIS

L'analyse et la recherche des données WHOIS étant cruciales en matière de cybersécurité, la coopération MITRE développe un front-end pour les services fournis par WhoisXML API afin de soutenir le travail des chercheurs et des analystes...

Gérer facilement des centaines de noms de domaine à partir de Salesforce

L'IEEE était à la recherche d'une solution pour automatiser son processus manuel visant à s'assurer que les centaines de noms de domaine de l'IEEE appartenant à des propriétaires indépendants étaient mis à jour avec leurs dernières informations dans le registre des noms de domaine WHOIS. Plus précisément, il y avait un besoin critique d'identifier les expirations de noms de domaine à venir afin d'alerter leurs propriétaires des pertes potentielles...

Dark Crawler, un outil utile pour évaluer l'exploitation des enfants par les communautés en ligne

Les délinquants pédosexuels ont toujours été prompts à s'adapter aux progrès technologiques, tels que la photographie et le cinéma, dans le but d'exploiter les enfants. Le transfert du matériel d'exploitation des enfants sur Internet leur a permis de former des communautés en ligne qui facilitent l'accès au matériel d'exploitation des enfants, le recrutement de co-délinquants et de partenaires commerciaux, ainsi que la validation de leur comportement déviant auprès d'autres délinquants.

Malgré le préjudice établi inhérent à l'imagerie et à la diffusion en ligne d'images d'exploitation d'enfants

de l'exploitation des enfants, les tentatives actuelles pour limiter ce type de contenu ont été largement infructueuses.

Dark Crawler est un outil utilisé par les moteurs de recherche pour naviguer automatiquement sur Internet et collecter des informations sur chaque site et page web. Ces informations peuvent être utilisées pour rechercher un contenu spécifique, tel que du matériel d'exploitation d'enfants ...

Les données Whois ouvrent une nouvelle voie

pour la mesure de l'esprit d'entreprise

L'esprit d'entreprise est le processus central par lequel la croissance et les performances économiques sont encouragées dans une économie régionale. Son évaluation est donc d'une importance capitale pour les décideurs politiques et les économistes. Cependant, la quantification de l'esprit d'entreprise, c'est-à-dire l'introduction de mesures pour décrire les tentatives de création d'entreprises orientées vers la croissance, la probabilité de leur succès, la capacité à lever du capital-risque, etc. est une tâche difficile en raison du manque de données d'entrée précises et disponibles à l'échelle mondiale, par exemple sur l'enregistrement des entreprises.

Dans un récent document de travail, une nouvelle approche est proposée pour surmonter ce problème en utilisant les données d'enregistrement du WHOIS. L'approche est appliquée aux entreprises d'Oxford et de Cambridge, au Royaume-Uni, à titre de démonstration, en utilisant des données achetées auprès de WhoisXML API.

Détection d'URL malveillantes par apprentissage automatique

La protection contre les sites web malveillants est une tâche importante dans le domaine de la cybersécurité. Un moyen courant d'identifier de tels sites est l'utilisation de listes noires qui contiennent un vaste ensemble d'URL considérées comme dangereuses. Il existe différentes techniques pour compiler ces listes, et il est évidemment nécessaire de disposer de méthodes permettant de vérifier si un site suspect est réellement dangereux...

Une page Web HTTPS est-elle aussi sûre que prévu ?

La communication cryptée sur Internet est le plus souvent réalisée par Secure Sockets Layer (SSL) et Transport Layer Security (TLS). Les pages web qui communiquent des contenus sensibles, notamment les services bancaires sur Internet, les boutiques en ligne, etc. utilisent le protocole HTTPS qui est basé sur ce dernier. Les serveurs de courrier électronique, lorsqu'ils communiquent avec des clients de manière sécurisée, utilisent les protocoles de transfert de courrier électronique appropriés tels que SMTP, IMAP ou POP3 sur SSL/TLS.

Dans la pratique actuelle, les pages web sont souvent hébergées, au moins en partie, par des fournisseurs d'hébergement tiers ou des réseaux de diffusion de contenu. Les systèmes matériels avec lesquels nous communiquons appartiennent donc à ces tiers, qui peuvent héberger de nombreuses autres pages d'entités complètement différentes. Et, pour établir les communications sécurisées souhaitées, ces parties doivent s'emparer des clés privées de ces entités. À l'heure actuelle, de nombreux fournisseurs confient la gestion des clés à leurs clients, ce qui entraîne des conséquences profondes, voire graves, en matière de sécurité...

Données WHOIS pour les notifications de vulnérabilité

L'une des pierres angulaires de la cybersécurité est l'échange de renseignements sur les menaces. Le maintien de la sécurité de nos systèmes informatiques et leur protection contre les activités malveillantes nécessitent une connaissance actualisée de l'ensemble du domaine. Des efforts importants sont déployés pour aider les experts dans cette activité, notamment ceux des leaders du marché comme IBM X-Force Exchange.

En raison de l'architecture décentralisée de l'Internet, la collaboration des acteurs ainsi que les campagnes volontaires visant à détecter les vulnérabilités sont également de la plus haute importance. Cependant, si les propriétaires des systèmes affectés ne peuvent pas être notifiés, ces efforts peuvent difficilement atteindre leur objectif positif. Et dans ce processus de notification, les données WHOIS ont leur utilité...

La vulnérabilité de la collision de noms WPAD à l'ère des nouveaux gTLD : une menace qui appelle une solution urgente

Parfois, certains protocoles confortables et apparemment innocents peuvent introduire des risques de sécurité importants, en particulier lorsque l'environnement du système change.

Le protocole WPAD (Web Proxy Autodiscovery) est couramment utilisé pour configurer les paramètres de proxy web des systèmes finaux tels que les ordinateurs de bureau et autres appareils appartenant à un domaine administratif, par exemple un réseau d'entreprise. L'avantage de cette solution est que les administrateurs système peuvent déployer des paramètres de proxy web locaux essentiellement sans aucune interaction de la part de l'utilisateur. En raison d'un changement très progressif dans les politiques d'enregistrement des domaines, le protocole WPAD, par ailleurs très utile, a introduit la possibilité d'une nouvelle et très dangereuse attaque de type « man-in-the-middle »...

L'histoire de la réussite de NormShield : Améliorer l'évaluation des risques pour les tiers grâce à l' intelligence des domaines et de la propriété intellectuelle

WhoisXML API est fier d'annoncer son partenariat avec le fournisseur de solutions de cybersécurité NormShield.

NormShield permet aux entreprises d'évaluer leur position en matière de cyber-risques externes en leur permettant d'effectuer des évaluations de risques non intrusives par des tiers. La clientèle croissante de NormShield opère dans divers secteurs, parmi lesquels les services financiers, les soins de santé, la fabrication, le commerce de détail et la technologie en général.

Les résultats de l'évaluation des risques par des tiers, réalisée par NormShield, se présentent sous la forme de tableaux de bord intuitifs qui indiquent immédiatement aux utilisateurs de l'entreprise quels sont les cyber-risques les plus importants. Les tableaux de bord contiennent également des recommandations sur la manière de traiter chaque risque en fonction de son niveau de priorité.

NormShield s'appuie sur des données complètes et précises concernant les domaines, les sous-domaines et les adresses IP afin de procéder à une évaluation approfondie des risques pour ses clients, leurs filiales et d'autres parties prenantes. L'entreprise

a établi un partenariat avec nous pour intégrer le flux de la base de données WHOIS d'IP Neblocks et le flux de Whois Database Feed dans ses processus - elle surveille désormais plus de 1,2 milliard de domaines, plus de 25,5 milliards d'enregistrements WHOIS

dans 7 596 domaines de premier niveau (TLD) et 9,1 millions d'IP netblocks.

Voici plus d'informations sur les défis que nos produits ont permis de relever et sur les détails passionnants de cette collaboration fructueuse.